Di cosa si tratta?

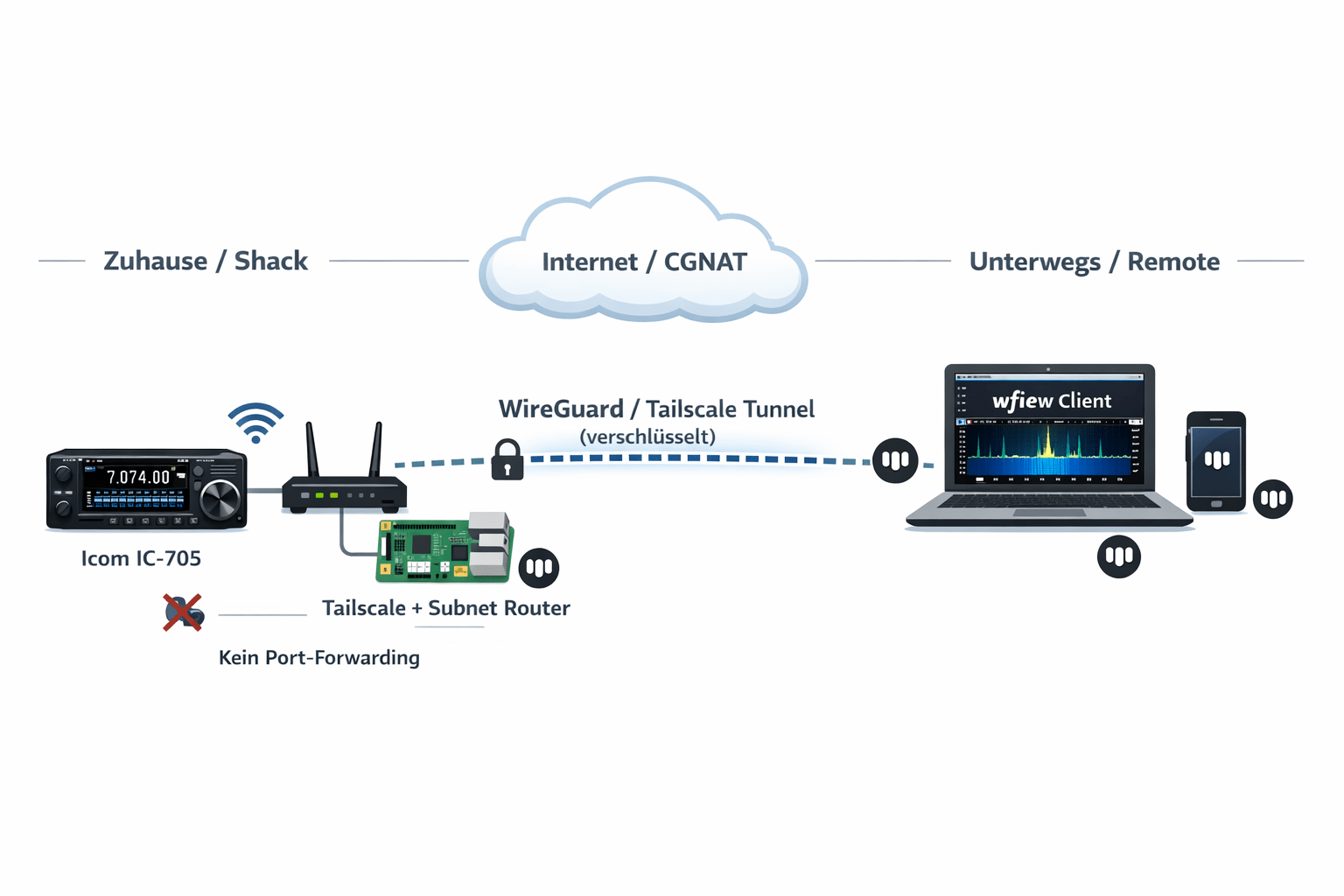

Chi vuole controllare il proprio IC-705 da remoto – dall’ufficio, da un secondo QTH o in vacanza – ha già una buona base con la funzione Wi-Fi integrata e software come wfview su PC o SDR Mobile su iPhone/iPad. Sulla rete locale funziona senza problemi. Ma quando si vuole accedere via Internet, le cose si fanno più interessanti.

Se il tuo provider fornisce un IPv4 pubblico e puoi configurare il port forwarding, sei a posto. Non hai bisogno di questo articolo. Ma molti provider – il mio qui in Carinzia, per esempio – usano CGNAT. Ciò significa che condividi un IP pubblico con altri clienti, e il port forwarding semplicemente non è possibile.

Ci sono diversi modi per risolvere questo problema. Si può configurare un VPS con WireGuard, usare ZeroTier, o – se serve solo TCP – persino Cloudflare Tunnel. Tutti approcci validi con diversi pro e contro. In questo articolo mostro uno di questi metodi: Tailscale su un Raspberry Pi come subnet router. Non perché sia l’unico modo, ma perché è quello che ha funzionato più facilmente per me. Sul lato client, mostro la configurazione con wfview (PC/Mac/Linux) e SDR Mobile (iOS) – entrambi funzionano perfettamente attraverso il tunnel.

Panoramica rapida: Le opzioni

Prima di addentrarci nella guida Tailscale, ecco un confronto onesto delle soluzioni comuni. L’IC-705 comunica via UDP sulle porte 50001-50003 (Control, CI-V Serial, Audio) – questo è un fattore importante nella scelta:

| Soluzione | Supporto UDP | Compatibile CGNAT | Complessità setup | Costo |

|---|---|---|---|---|

| Tailscale | ✅ Nativo | ✅ Automatico | Bassa | Gratuito |

| WireGuard + VPS | ✅ Nativo | ✅ (VPS ha IP pubblico) | Alta | ~5€/mese |

| ZeroTier | ✅ Nativo | ✅ | Media | Gratuito (25 dispositivi) |

| Cloudflare Tunnel | ❌ Solo TCP/HTTP | ✅ | Media | Gratuito |

| Port Forwarding + DynDNS | ✅ | ❌ Richiede IP pubblico | Bassa | Gratuito |

Cloudflare Tunnel non è adatto per l’IC-705 perché non supporta UDP. ZeroTier è una vera alternativa a Tailscale e funziona con un principio simile. WireGuard su un VPS proprio offre il massimo controllo ma richiede anche più manutenzione. E chi ha un IP pubblico può arrivarci con port forwarding e DynDNS – anche se bisogna pensare alla sicurezza.

Anche per il computer gateway ci sono alternative al Raspberry Pi. Qualsiasi macchina Linux, un vecchio mini PC, un NAS che può eseguire Docker o Tailscale, persino un PC Windows – tutto è possibile. Il Pi è semplicemente compatto, efficiente dal punto di vista energetico e conveniente, per questo lo uso come esempio.

Cos’è Tailscale?

Tailscale è una rete overlay basata su WireGuard. Crea una rete virtuale (“Tailnet”) tra i tuoi dispositivi. Laptop, Raspberry Pi, telefono – si vedono tra loro come se fossero sulla stessa LAN. I dati passano direttamente tra i dispositivi (peer-to-peer); Tailscale stesso facilita solo la creazione della connessione.

Cosa lo rende interessante per il nostro caso d’uso:

- NAT Traversal: Funziona automaticamente dietro CGNAT, doppio NAT, firewall e dati mobili. Nella maggior parte dei casi viene stabilita una connessione diretta.

- UDP nativo: Importante per le porte di controllo dell’IC-705.

- Subnet Router: L’IC-705 non ha bisogno di Tailscale – solo il Pi (o un altro computer) sulla stessa rete. Inoltra il traffico e l’IC-705 non se ne accorge.

- Gratuito per fino a 3 utenti e 100 dispositivi.

- Nessun server necessario, nessun DynDNS, nessun port forwarding.

La latenza è di solito abbastanza bassa per QSO SSB e FT8. Per me, in modalità peer-to-peer, è tipicamente nell’ordine di pochi millisecondi.

Cosa ti serve

- Icom IC-705 con firmware aggiornato, Wi-Fi configurato (Station Mode)

- Raspberry Pi (o un’altra macchina Linux) – collegato via Ethernet al router. Anche un Pi 2 è sufficiente, anche se il waterfall in wfview potrebbe essere un po’ scattoso.

- Account Tailscale – gratuito, login via Google, GitHub, Microsoft o Apple.

- wfview sul client (Windows, Mac, Linux) – gratuito e open source.

- E/o SDR Mobile su iPhone o iPad – disponibile nell’App Store, supporta l’IC-705 nativamente via rete.

- Opzionale: Tailscale sullo smartphone per accesso mobile.

Passo 1: Configurare l’IC-705 per la rete

Se stai già controllando il tuo IC-705 via Wi-Fi con wfview sulla rete locale, puoi saltare questo passaggio. Per tutti gli altri:

Sull’IC-705, premi MENU e naviga su Set → WLAN Set. L’IC-705 deve essere in Station Mode – si connette al tuo Wi-Fi, non il contrario. Seleziona la rete, inserisci la password, fatto. L’indirizzo IP lo trovi sotto WLAN Set → WLAN Information. È meglio assegnare un IP fisso tramite prenotazione DHCP nel router, così non cambia. Il mio è 192.168.1.50.

Poi le Remote Settings:

- Network Control: ON

- Control Port (UDP): 50001 (predefinito)

- Serial Port (UDP): 50002

- Audio Port (UDP): 50003

- Internet Access Line: FTTH (o quello che si adatta alla tua configurazione)

Sotto Network User1, crea un utente con nome utente e password. Imposta Administrator su YES. E sotto Set → Connectors → CI-V, imposta CI-V Transceive su ON.

Questo è tutto per l’IC-705.

Passo 2: Tailscale sul Raspberry Pi

Il Pi viene configurato come subnet router. Si trova sulla stessa rete dell’IC-705 e inoltra il traffico Tailscale alla rete locale. Collegalo via Ethernet al router – è più stabile del Wi-Fi.

Assumo Raspberry Pi OS. Connettiti via SSH e installa Tailscale:

curl -fsSL https://tailscale.com/install.sh | shPoi avvia Tailscale e annuncia la subnet:

sudo tailscale up --advertise-routes=192.168.1.0/24192.168.1.0/24 con la tua subnet effettiva! Gli utenti FritzBox hanno tipicamente 192.168.178.0/24, per 10.0.0.x di conseguenza 10.0.0.0/24.Il comando restituisce un link da aprire nel browser per autorizzare il Pi.

Abilita l’IP forwarding perché il Pi inoltri i pacchetti:

echo 'net.ipv4.ip_forward = 1' | sudo tee -a /etc/sysctl.d/99-tailscale.conf

echo 'net.ipv6.conf.all.forwarding = 1' | sudo tee -a /etc/sysctl.d/99-tailscale.conf

sudo sysctl -p /etc/sysctl.d/99-tailscale.confOra approva la route subnet nel pannello di amministrazione Tailscale – questo viene spesso dimenticato. Vai su login.tailscale.com/admin/machines, clicca sul Pi, “Edit route settings”, e abilita la route visualizzata.

Altre due cose per il funzionamento continuo:

Disabilita la scadenza della chiave: Le chiavi Tailscale scadono di default dopo 180 giorni. Per una macchina headless come il Pi, è poco pratico. Nel pannello di amministrazione, clicca sul Pi → “Disable key expiry”.

Verifica l’avvio automatico: Tailscale si configura come servizio systemd e si avvia automaticamente. Per sicurezza:

sudo systemctl status tailscaled

sudo systemctl enable tailscaledPasso 3: Tailscale sul client

Installa Tailscale sul dispositivo da cui vuoi operare:

- Windows/Mac/Linux: Download da tailscale.com/download

- Android/iOS: App dal rispettivo store

Accedi con lo stesso account del Pi. Poi abilita “Accept Routes” perché le subnet routes dal Pi arrivino. Su Windows lo trovi nelle impostazioni Tailscale (System Tray). Su Linux:

sudo tailscale up --accept-routesSu macOS, cerca “Allow Subnet Routes” o simile nelle preferenze di Tailscale.

Con questo, il tuo client vede la subnet del tuo shack – incluso l’IC-705.

Passo 4: Connettere il software client

Il tunnel è attivo – ora manca solo il software per operare la radio. Qui mostro due varianti: wfview su PC e SDR Mobile su iPhone/iPad. Il principio è lo stesso per entrambi: usi l’IP locale dell’IC-705 (non un IP Tailscale), perché il subnet router inoltra il traffico in modo trasparente. Per il software client, sembra di essere sulla rete locale.

Opzione A: wfview (Windows / Mac / Linux)

Avvia wfview e inserisci nelle impostazioni di connessione:

- Radio IP: L’IP locale dell’IC-705, es.

192.168.1.50 - Control Port:

50001 - Username/Password: Come configurato sull’IC-705

Per me funziona stabilmente – dall’ufficio, in viaggio, anche via dati mobili. Waterfall, audio, PTT, tutto presente.

Opzione B: SDR Mobile (iOS)

Chi preferisce operare con iPhone o iPad può usare SDR Mobile di Marcus Hardt (DL8MX). L’app supporta l’IC-705 (e altre radio Icom) nativamente via rete e offre waterfall, audio e controllo direttamente sul dispositivo mobile.

Prerequisito: Tailscale deve essere installato sull’iPhone/iPad e connesso con lo stesso account.

In SDR Mobile:

- Aggiungi nuova radio → Icom IC-705

- Indirizzo IP: L’IP locale dell’IC-705, es.

192.168.1.50 - Username/Password: Come configurato sull’IC-705

- Connetti – fatto

Anche qui: SDR Mobile si connette tramite il tunnel Tailscale all’IP locale e non nota alcuna differenza rispetto al Wi-Fi di casa. Particolarmente comodo in mobilità – iPad nello zaino, cuffie, e hai il tuo shack con te.

Altro software

L’RS-BA1 di Icom funziona tramite il tunnel altrettanto bene. Chi ha il software può continuare a usarlo. In pratica, qualsiasi software che possa accedere all’IC-705 via rete funziona – il tunnel Tailscale è trasparente.

Risoluzione dei problemi

Se non funziona subito, ecco le cause più comuni:

“Connection refused” o Timeout

- Route subnet approvata nel pannello di amministrazione? (Errore più comune.)

- IP forwarding attivo sul Pi? Verifica con:

cat /proc/sys/net/ipv4/ip_forward– deve essere1. - “Accept Routes” abilitato sul client? Su Linux:

tailscale statusdovrebbe mostrare la subnet route.

Latenza elevata

Verifica se la connessione è diretta o passa attraverso un relay (DERP):

tailscale ping <IP-del-Pi>“via DERP” significa relay – più lento, ma spesso solo temporaneo. Tailscale costruisce una connessione diretta in background. DERP persistente indica una rete restrittiva (es. Wi-Fi aziendale che blocca UDP).

Audio che scatta

- Ridurre il sample rate in wfview (8000 Hz)

- Verificare se il peer-to-peer è attivo

- Connessione Ethernet del Pi stabile?

ping -c 20 192.168.1.50non dovrebbe mostrare packet loss

Wi-Fi dell’IC-705 si disconnette

Succede occasionalmente, specialmente in modalità risparmio energetico. Assegna un IP fisso nel router e verifica se il Power Save è attivo sull’IC-705. Un ping periodico dal Pi può aiutare a mantenere la connessione attiva:

# Nel crontab del Pi:

*/5 * * * * ping -c 1 192.168.1.50 > /dev/null 2>&1Chiave Tailscale scaduta

Se improvvisamente smette di funzionare dopo mesi: verifica nel pannello di amministrazione se la chiave è scaduta. Disabilita la scadenza della chiave (vedi sopra).

Sicurezza

Tailscale crittografa tutte le comunicazioni end-to-end con WireGuard. Solo i dispositivi nel tuo Tailnet possono comunicare tra loro. Questo è fondamentalmente più sicuro del port forwarding aperto con DynDNS, dove le porte di controllo dell’IC-705 sarebbero accessibili a chiunque.

Tuttavia, alcune raccomandazioni:

- Imposta una password forte sull’IC-705

- 2FA sull’account Tailscale – il tuo identity provider (Google, GitHub, ecc.) di solito se ne occupa già

- Tailscale offre ACL con cui puoi definire quale dispositivo può accedere a quali IP/porte. Utile se vuoi esporre solo l’IC-705 e non l’intera subnet.

- Usa la funzione di condivisione di Tailscale con cautela

Altre vie per raggiungere l’obiettivo

Come detto all’inizio: Tailscale + Raspberry Pi è un’opzione, ma non l’unica. Ecco alcune alternative che possono essere più adatte a seconda della situazione:

- WireGuard su un VPS: Più controllo, nessuna dipendenza da terze parti. Ma devi mantenere il VPS da solo e la configurazione è più complessa. Per chi ha familiarità con l’amministrazione Linux, un’ottima opzione.

- ZeroTier: Concetto simile a Tailscale, anche peer-to-peer e compatibile CGNAT. Gratuito per fino a 25 dispositivi. Alcuni lo preferiscono perché è completamente self-hostable.

- IP pubblico + Port Forwarding: Se il tuo provider offre un IPv4 pubblico (possibilmente a pagamento), questa è la via più diretta. Non servono tunnel né macchine intermediarie. Dal punto di vista della sicurezza, dovresti mettere un firewall e idealmente una VPN davanti.

- Invece del Raspberry Pi: Qualsiasi macchina che possa eseguire Tailscale (o WireGuard, o ZeroTier) funziona come gateway. Un mini PC, un NAS, un vecchio laptop – qualsiasi cosa sia disponibile e possa funzionare continuamente.

Non esiste un’unica soluzione giusta. Dipende da cosa hai già, quanto vuoi configurare e se il CGNAT è un problema per te o no.

Conclusione

Per me, Tailscale + Raspberry Pi si è dimostrato un modo semplice per operare l’IC-705 da remoto. Una volta configurato, funziona in modo stabile e richiede poca manutenzione. Lo uso regolarmente dall’ufficio e in viaggio, e funziona bene.

Il concetto non è limitato all’IC-705. Qualsiasi Icom con KNS (Network Control) – IC-7610, IC-9700, IC-905, IC-R8600 e altri – può essere controllato in remoto in questo modo. Con quei dispositivi si collega un cavo Ethernet invece del Wi-Fi, ma il principio è identico. Non ho un IC-9700 io stesso, ma da altri OM sento che il setup funziona allo stesso modo – quindi chi vuole operare la propria stazione 2m/70cm da remoto può applicare questo 1:1.

Cosa mi interessa dopo: Combinare il tutto con OpenWebRX (nessun QSO locale può essere ascoltato da altri :D) per avere un accesso WebSDR parallelo. Ma quello è materiale per un altro articolo.

Domande? Mi trovi su oeradio.at o via QRZ sotto OE8YML.

73 de OE8YML